【www.zhangdahai.com--其他范文】

方案。

方案。

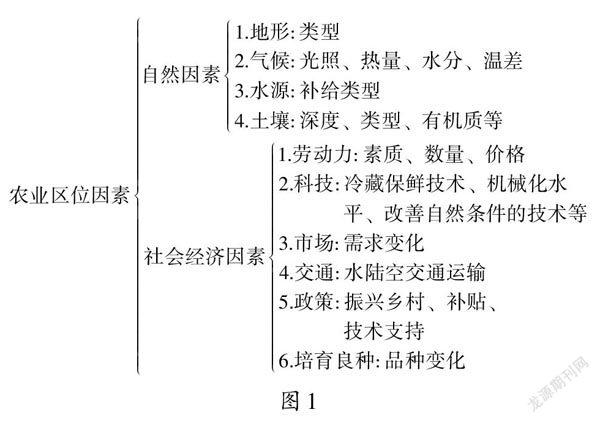

上述RVM超参数寻优过程如图1所示。

通过改进模拟退火算法,优化相关向量机的超参数,进而构建新的网络安全态势预测模型,将其定义为网络安全态势的PSARVM预测模型。

2 实例预测及分析

2.1 数据来源

网络安全态势实例数据以Honeynet组织收集的黑客攻击数据集(简称Honeynet数据集)[14]和美国麻省理工大学林肯实验室提供的DARPA 2000数据集[15]为最典型,是网络安全态势实例分析常用的典型数据集。由于Honeynet数据集更能反映出黑客的攻击行为模式,有助于发现网络安全态势变化规律,因此,本文选择Honeynet数据集作为实验数据集。采用文献[16]提出的网络安全态势评估方法来计算Honeynet数据集中2000年7月5日到2000年12月3日的网络安全态势值,共得到126个网络安全态势值样本,并对样本数据进行归一化后处理。

2.2 相空间重构

根据1.2.2节的步骤1,利用RVM进行网络安全态势预测,必须对网络安全态势样本数据进行相空间重构,从而可以找出网络安全态势RVM预测模型变量输入输出之间的对应关系[17]。对归一化后的网络安全态势样本数据集进行相空间重构,可以构造获得119个网络安全态势样本对,本文选取前105个样本对作为RVM预测模型的训练集,后剩余14个样本对作为模型的测试集,RVM预测模型训练集如图2所示。

2.3 仿真实验结果

本研究仿真实验环境为Ghost Windows 7操作系统,Matlab 7.01平台,Core CPU 主频为2000Hz,RAM为4096MB。利用训练得到的最优参数建立网络安全态势PSARVM预测模型,为了验证本文算法具有更好的预测精度,将其与文献中已有的Elman预测方法[18]、PSOSVR(Particle Swarm Optimizationbased Support Vector Regression)预测方法[19]进行比较。接着采用平均相对误差(Mean Average Percentage Error, MAPE)和均方根误差(Root Mean Squared Error, RMSE)两项性能指标来定量评价网络安全态势PSARVM预测模型的预测精确度。显然,MAPE和RMSE值越小,则网络安全态势PSARVM预测模型的精度越高。MAPE和RMSE计算如式(15)和(16)所示:

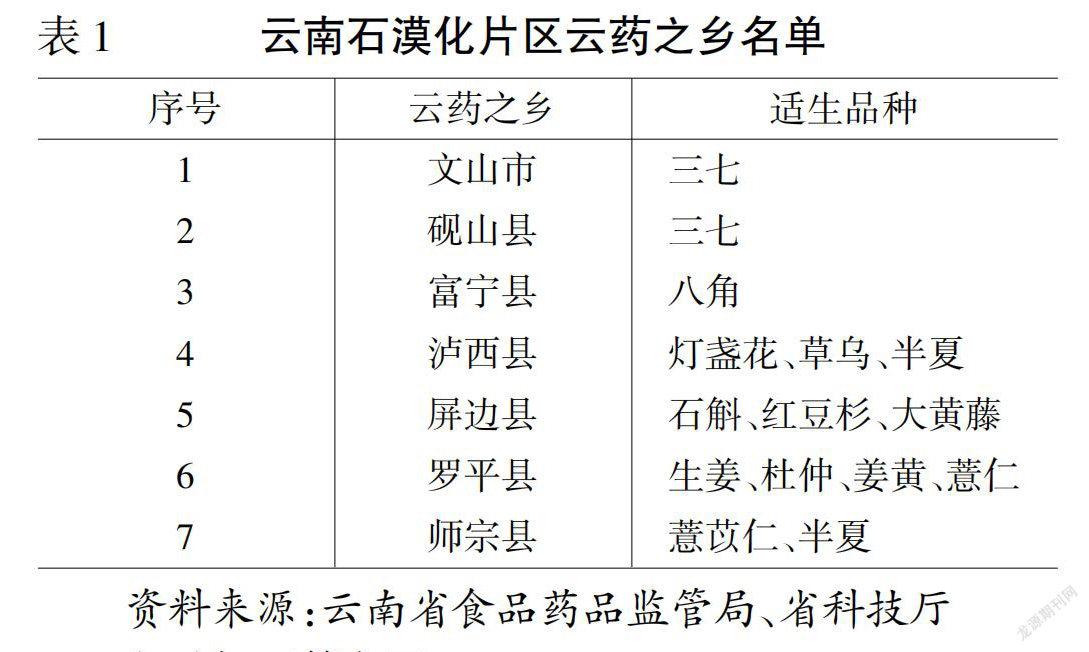

从表1可知,对于该组实际的网络安全态势序列,本文提出的基于PSARVM的网络安全态势预测模型的MAPE和RMSE分别为0.39256和0.01261,均小于Elman和PSOSVR,即表明预测性能优于PSOSVR模型和Elman模型。对比实验结果表明,基于PSARVM的网络安全态势预测模型能够精确描述网络安全态势变化的非线性和周期变化规律,是一种预测精度高、结果可靠的网络安全态势预测方法。

3 结语

针对线性模型难以精确刻画网络安全态势的问题,本文充分考虑网络安全态势复杂性、非线性的变化特点,通过利用Powell算法改进模拟退火法(PSA),并将相关向量机(RVM)嵌入到PSA算法的目标函数计算过程中,优化RVM超参数,构建了基于PSARVM的网络安全态势预测模型。实际数据仿真表明,优化超参数后的相关向量机网络安全态势预测模型具有较高的预测精度,能够较好地刻画网络安全态势的变化趋势,该模型方法能够帮助网络管理人员把握未来网络安全态势的发展趋势,从而提前主动采取相应的网络防御措施。

参考文献:

[1]ZHANG S, LI B, WANG B. The application of an improved integration algorithm of support vector machine to the prediction of network security situation [J]. Applied Mechanics and Materials, 2014, 513: 2285-2288.

[2]ALMASRI A N, AB KADIR M Z A, HIZAM H, et al. A novel implementation for generator rotor angle stability prediction using an adaptive artificial neural network application for dynamic security assessment [J]. IEEE Transactions on Power Systems, 2013, 28(3): 2516-2525.

[3]GAO K, LIU J, XU R. A hybrid security situation prediction model for information network based on support vector machine and particle swarm optimization [J]. Power System Technology, 2011, 35(4): 176-182.

[4]YILMAZ I. Comparison of landslide susceptibility mapping methodologies for Koyulhisar, Turkey: conditional probability, logistic regression, artificial neural networks, and support vector machine [J]. Environmental Earth Sciences, 2010, 61(4): 821-836.

[5]VAPNIK V N. An overview of statistical learning theory [J]. IEEE Transactions on Neural Networks, 1999, 10(5): 988-999.

[6]SONG G. Computer network security and precaution evaluation based on incremental relevance vector machine algorithm and ACO [J]. International Journal on Advances in Information Sciences and Service Sciences, 2013, 5(1): 120-127.

[7]TIPPING M. Sparse Bayesian learning and the relevance vector machine [J]. Journal of Machine Learning Research, 2001, 1: 211-244.

[8]WONG P K, XU Q, VONG C M, et al. Ratedependent hysteresis modeling and control of a piezostage using online support vector machine and relevance vector machine [J]. IEEE Transactions on Industrial Electronics, 2012, 59(4): 1988-2001.

[9]YUAN J, WANG K, YU T, et al. Integrating relevance vector machines and genetic algorithms for optimization of seedseparating process [J]. Engineering Applications of Artificial Intelligence, 2007, 20(7): 970-979.

[10]PRICLES B C, RICARDO B C, ANDR P L F, et al. A hybrid metalearning architecture for multiobjective optimization of SVM parameters [J]. Neurocomputing, 2014, 143(2): 27-43.

[11]KIRKPATRICK S. Optimization by simulated annealing: quantitative studies [J]. Journal of Statistical Physics, 1984, 34(5/6): 975-986.

[12]YANG B. Consumption prediction of byproduct gas in iron and steel enterprises based on PSASVRM model [J]. The Chinese Journal of Process Engineering, 2014, 14(3): 462-468.(杨波.基于PSASVRM模型的钢铁企业副产煤气消耗量预测[J].过程工程学报,2014,14(3):462-468.)

[13]LIN S W, LEE Z J, CHEN S C, et al. Parameter determination of support vector machine and feature selection using simulated annealing approach [J]. Applied Soft Computing, 2008, 8(4): 1505-1512.

[14]Honeynet Project. Know your enemy; statistics. 2001 [EB/OL]. [20141226]. http://old.honeynet.org/papers/stats/.

[15]MIT Lincoln Laboratory. 2000 DARPA intrusion detection scenario specific data sets [EB/OL]. [20141226]. http://www.ll.mit.edu/mission/communications/ist/corpora/ideval/data/2000data.html.

[16]CHEN X, ZHENG Q, GUAN X, et al. Quantitative hierarchical threat evaluation model for network security [J]. Journal of Software, 2006, 17(4): 885-897.(陈秀真,郑庆华,管晓宏,等.层次化网络安全威胁态势量化评估方法[J].软件学报,2006,17(4):885-897.)

[17]FANG G, MA D, WU M, et al. Condition time series prediction of electronic system based on optimized relevance vector machine [J]. Systems Engineering and Electronics, 2013, 35(9): 2011-2015.(范庚,马登武,吴明辉,等.电子系统状态时间序列预测的优化相关向量机方法[J].系统工程与电子技术,2013,35(9):2011-2015.)

[18]CHEN H, WANG F, XIAO Z. Method of network security situation prediction based on IHS_RELM [J]. Computer Science, 2013, 40(11): 108-111.(陈虹,王飞,肖振久.基于IHS_RELM的网络安全态势预测方法[J].计算机科学,2013,40(11):108-111.)

[19]CHEN H, WANG F, XIAO Z. Network security situation prediction on method based on PSO_SVR [J]. Computer Applications and Software, 2014, 31(8): 292-294.(陈虹,王飞,肖振久.基于PSO_SVR的网络安全态势预测方法[J].计算机应用与软件,2014,31(8):292-294.)

本文来源:http://www.zhangdahai.com/shiyongfanwen/qitafanwen/2023/0329/576781.html